Kaiyun体育app官网入口11月6日至11月16日历间-Kaiyun体育app官网入口

2024年12月18日Kaiyun体育app官网入口,国度互联网济急中心CNCERT发布公告,发现并处理了两起针对我国大型科技企业的汇集攻击事件。说明翔实刻画了对某先进材料想符号询院的汇集攻击情况,为人人关联国度和单元提供预防参考。

攻击者于2024年8月19日哄骗该单元电子文献系统的注入舛讹入侵系统,窃取了料理员账号和密码信息。两天后,攻击者使用这些凭据登录被攻击系统的料理后台。

8月21日中午,攻击者在电子文献系统中部署了后门措施和定制化木马措施。这些坏心措施仅存在于内存中,不存储在硬盘上,以诡秘检测。木马措施用于给与从涉事单元被控个东说念主策画机上窃取的明锐文献,考察旅途为/xxx/xxxx?flag=syn_user_policy。后门方端正将窃取的明锐文献团聚后传输到境外,考察旅途是/xxx/xxxStats。

11月6日、8日和16日,攻击者哄骗电子文档干事器的软件升级功能,向该单元276台主机植入特种木马措施。这些木马措施的主邀功能包括扫描和窃取明锐文献以及受攻击者的登录账密等个东说念主信息,而况即用即删。

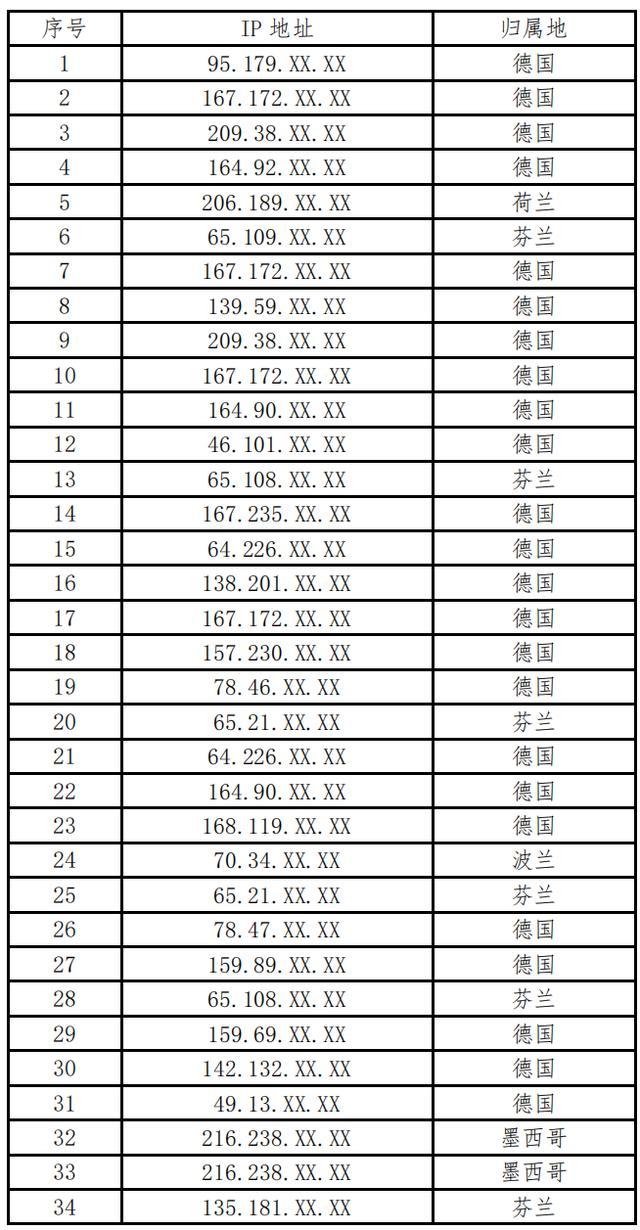

攻击者屡次通过中国境内的IP跳板登录到软件升级料理干事器,入侵受害单元内网主机,并反复进行全盘扫描,发现潜在攻击方针,掌持该单元使命现实。11月6日至11月16日历间,攻击者三次哄骗不同跳板IP入侵该软件升级料理干事器,向个东说念主主机植入内置特定过错词的木马,搜索并窃取包含这些过错词的文献,共窃取挫折交易信息和学问产权文献4.98GB。

分析涌现,这次攻击工夫主要集合在北京工夫22时至次日8时,相称于好意思国东部工夫白日10时至20时,且主要发生在周一至周五,在好意思国主要节沐日未出现攻击行径。攻击者使用的5个跳板IP位于德国和罗马尼亚等地,阐扬出高度的反溯源意志和丰富的攻击资源储备。

攻击者善于哄骗开源或通用器具伪装侧目溯源,这次发现的后门措施为开源通用后门器具。此外,挫折后门和木马措施仅在内存中泉源,不在硬盘中存储,加多了被发现的难度。攻击者转变了电子文献系统的客户端分发措施Kaiyun体育app官网入口,通过软件客户端升级功能,快速精确地向276台个东说念主主机送达木马措施,进行信息征集和窃取,涌现出重大的攻击智商。